Pas de trêve pour les hackers chinois. Alors que le SARS-CoV-2 tient en haleine tous les pays de la planète, le groupe de pirates étatique APT41 a lancé depuis le début de l’année une campagne mondiale de cyberespionnage d’une ampleur importante. La société de sécurité FireEye a ainsi observé des tentatives de piratage auprès de 75 entreprises clientes réparties sur plus d’une vingtaine de pays, dont la France, le Royaume-Uni et les États-Unis. Pratiquement tous les secteurs économiques sont représentés, en particulier les banques, la défense, les technologies et la santé. Parmi les victimes figure notamment un opérateur télécom.

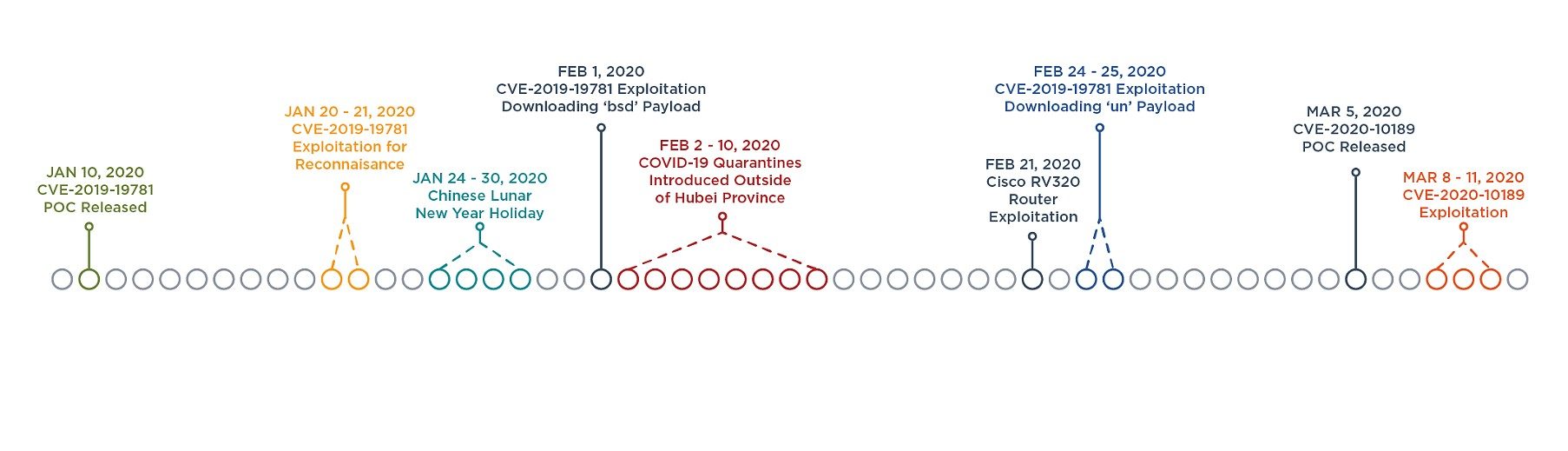

Pour tenter leurs intrusions, les hackers se sont appuyés sur des failles dans les routeurs Cisco, les serveurs applicatifs Citrix NetScaler ou les logiciels de gestion informatique Zoho ManageEngine Desktop Central. Ils ont par ailleurs utilisé des outils de piratage disponibles publiquement, comme Cobalt Strike ou Meterpreter. « C’est l’une des campagnes les plus larges que nous ayons vues ces dernières années de la part d’un acteur d’espionnage chinois », estime FireEye dans une note de blog, tout en soulignant le « rythme opérationnel élevé » et les « exigences de collecte étendues » de cette opération.

La crise du coronavirus n’est probablement pas le déclencheur de cette campagne, qui a visiblement démarré avant que la situation sanitaire ne se dégrade dans les pays occidentaux. Mais il est certain que le chaos organisationnel créé par la Covid-19 ne peut que simplifier le travail des hackers chinois. Entre les activités à l’arrêt, les effectifs malades et le personnel en télétravail, il devient difficile de maintenir un bon niveau de sécurité. Et il est probable que les groupes de hackers d’autres pays cherchent, eux aussi, à profiter de cette situation.

Un groupe aux multiples facettes

L’entité APT41 n’est pas nouvelle. C’est l’un des groupes de hackers les plus actifs parmi ceux qui sont assimilés au gouvernement chinois. Il opère depuis au moins 2012 et s’est illustré à plusieurs reprises par des méthodes assez sophistiquées, comme le piratage des chaînes d’approvisionnement. Parmi ses faits d’armes les plus connus figure le piratage des serveurs de mises à jour de CCleaner en 2017 ou ceux d’Asus en 2018/2019.

Selon FireEye, l’espionnage n’est d’ailleurs pas la seule activité de ce groupe. Ses membres organisent également des opérations plus bassement criminelles, comme le vol de bitcoins, le détournement de monnaie virtuelle sur les plateformes de jeux ou, plus rarement, le ransomware. Ces activités sont visiblement réalisées sur le temps libre, entre 21 h et 6 h du matin. La journée est réservée aux missions sérieuses d’espionnage.

Source : FireEye

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.